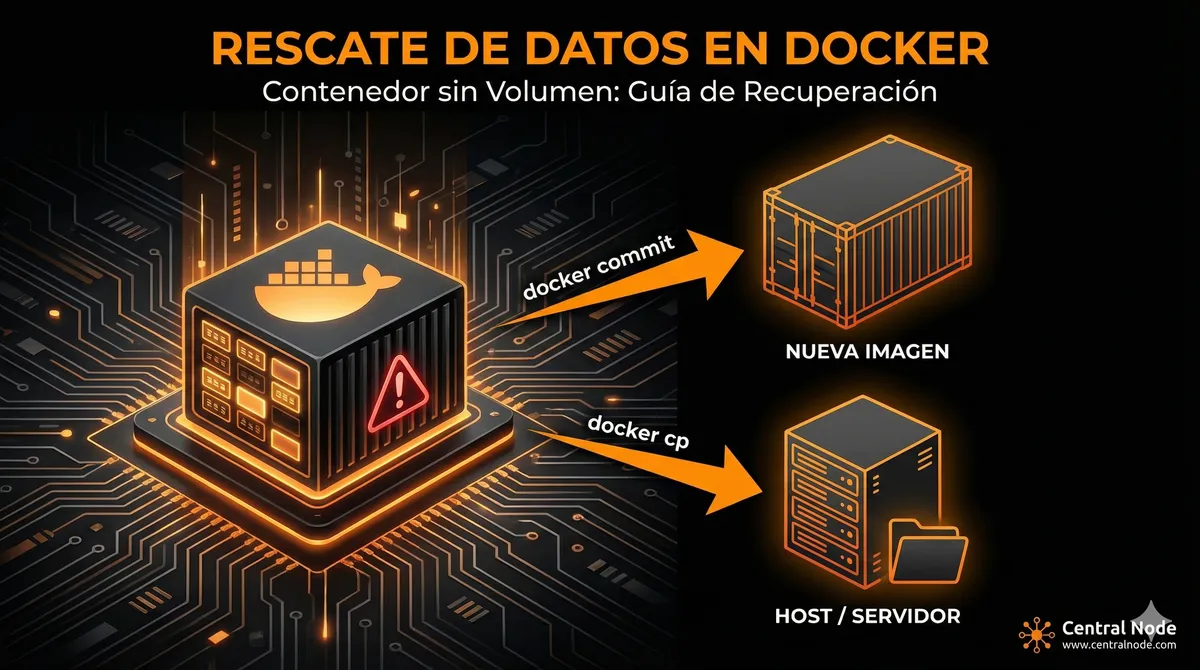

Panic in Docker! How to Save Data from a Production Container Without Volumes

This guide addresses the critical risk of losing valuable data erroneously trapped within the writable layer of a live Docker container due to misconfigured persistence. The data rescue is accomplished using core Docker utilities like creating a container snapshot via `docker commit` or extracting raw files directly to the host using `docker cp`. These steps enable the safe transition of application data to permanent Docker Volumes or Bind Mounts.